Estás leyendo este artículo. Pero, ¿por qué? ¿Quién te ha movido a hacerlo en última instancia? ¿Quién está disfrutando, o arrepintiéndose, de ello? ¿Quién tiene el control? ¿Quién o qué eres?.

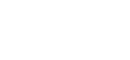

Los filósofos le han dado vueltas a esta pregunta desde siempre. Todos podemos hacer una serie de afirmaciones sobre nosotros mismos que nos diferencian de los demás. Afirmaciones sobre atributos físicos, relaciones, estados, pertenencias, conocimientos, roles… Siempre que un subconjunto de afirmaciones nos diferencie de los demás, conformarán una identidad que apunta a quienes somos, nos identifica.

Los elementos de construcción de las identidades son las afirmaciones sobre nosotros que nos diferencian de los demás.

Una identidad no es permanente en el tiempo, una afirmación puede ser correcta en un momento pero no después. Podemos tener varias identidades. Podemos abandonar o cambiar identidades. Una identidad puede identificarnos en un contexto pero no en otro. Una identidad puede estar compuesta exclusivamente por afirmaciones que otros nos dan. No todas las entidades tienen la misma importancia…

El término persona proviene de la palabra griega para designar a la máscara que usaban los actores en las obras de teatro. Distintas máscaras les permitían interpretar distintos roles sobre el escenario. La identidad es nuestra máscara, nuestra persona.

Como seres humanos tenemos derecho a una identidad para tener un lugar en el mundo, en la sociedad: una nacionalidad, acceso a un sistema bancario, propiedades, sanidad, educación, pagar impuestos, votar, poder viajar… Tenemos derecho a una identidad legal, una más de las muchas que podemos tener.

En resumen, somos sujetos, con varias identidades conformadas por afirmaciones sobre nosotros mismos:

Un sujeto es una persona, pero también puede ser un proceso, una organización, una inteligencia artificial, un contrato inteligente, un servicio, o incluso un concepto…

Las credenciales

En un mundo ideal no sería necesario demostrar que las afirmaciones que conforman nuestra identidad son ciertas. Pero vivimos en un mundo superficial donde las transacciones se realizan entre identidades y no personas.

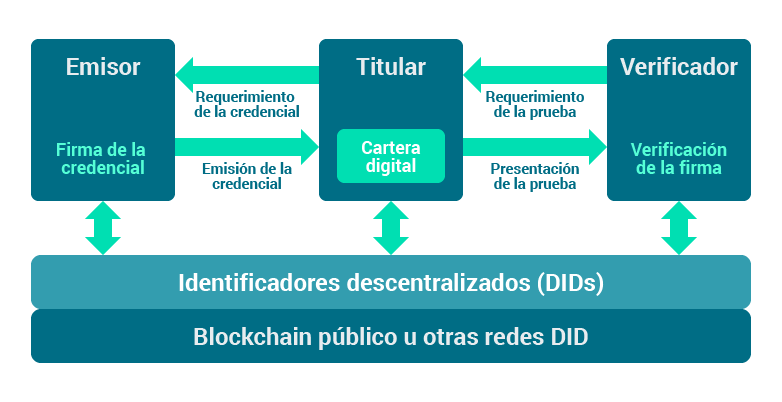

Para ello, un sujeto ,en el cual confiamos, puede avalar las afirmaciones de una identidad, normalmente con una firma o sello del documento que contiene esas afirmaciones. Ese documento se llama credencial.

Muchas de nuestras credenciales físicas van con nosotros en la cartera, otras las guardamos en algún lugar “seguro”, como las escrituras de una casa. Tienen mecanismos de seguridad para evitar su falsificación ya que suelen ser usadas sin intervención de la autoridad. Las credenciales, por lo tanto, son verificables sin que el emisor tenga que intermediar.

En el mundo físico, cuando se nos pide una prueba de una credencial, damos una copia de la misma. Normalmente el documento escaneado o fotocopiado. Esto merma las cualidades que evitan la falsificación de los documentos, si no las elimina totalmente, y facilita su uso inadecuado. Una pérdida total del control sobre la prueba.

El registro público

Para hacer efectivo nuestro derecho humano a una identidad, que nos permite relacionarlos legalmente con otros de una manera públicamente reconocida, se necesita alguna forma de registro público. Es el reconocimiento público de nuestra existencia, de nuestros hechos vitales: nacimiento, muerte, hijos, cambios de estado civiles, etc.

Por ejemplo, nada más nacer se registran públicamente una serie de afirmaciones del hecho: la fecha y hora, el lugar, las huellas de los pies u otros datos biométricos, el sexo, las identidades de los padres, del hospital y de quienes han atendido al parto, un nombre, unos apellidos… No está mal, para tener tan sólo unos pocos días de vida. Hay que hacer notar que un recién nacido no tiene capacidad para generar su propia identidad y que, por tanto, siempre depende de otros para obtenerla.

Estas afirmaciones, firmadas por un sujeto emisor, constituyen el certificado de nacimiento. Este conjunto es una credencial que atestigua que hemos nacido.

El proceso del registro de un nacimientoEl encargado del registro es otro sujeto con identidad. Da fe del hecho del nacimiento. Para ello verifica que todos los documentos entregados son válidos. Muchos de estos documentos están firmados por otras identidades, el padre, el hospital… Esas identidades y firmas son verificables por parte del encargado. Con estos datos registrados públicamente, se puede emitir un certificado, un documento firmado por el registro, del hecho del nacimiento. Este certificado tiene valor porque la mayoría, en un contexto dado, confía en el registro. El acceso al registro es más o menos público. ¿Quienes somos antes de ser registrados? |

Con el tiempo, iremos acumulando nuevas credenciales: Puestos de trabajo, títulos, hipotecas, huellas dactilares o de ADN, permisos de actividades, pasaporte de inmunidad COVID-19… Normalmente, los datos que generan las credenciales se almacenan en alguna forma de registro, para poder emitir las credenciales cuando sea necesario.

La confianza en la credencial la determinará el sujeto que verifique la credencial, en función de la confianza que tenga en el emisor.

Los registros públicos son un arma de doble filo. Son sistemas de información que pueden ser usados para fines positivos o negativos, como la historia ha demostrado. Por ejemplo, la explotación estadística del registro de información es esencial para el gobierno pero la privacidad debe estar garantizada.

La identidad digital

Con el nacimiento de internet y más concretamente con el uso de la web para proporcionar servicios, surgió la necesidad de identificar a los usuarios.

Los servicios digitales registran a los usuarios creando una nueva identidad digital. Esa identidad contiene, habitualmente, un identificador único (un nombre de usuario) y una contraseña. Esa identidad es una credencial porque podemos probar su control mediante el conocimiento exclusivo que tenemos de la contraseña.

La gestión de esas credenciales de acceso es centralizada y cada servicio la implementa libremente. Los costes para el servicio de mantener la infraestructura, seguridad legal, ciberseguridad, privacidad y calidad son muy altos, cuando se hacen y son posibles. Los servicios centralizados pueden lucrarse de una forma u otra con los datos que guardan, sobre todo cuando controlan el mercado.

Los usuarios tienen que registrarse independientemente en cada servicio y, aunque eso tiene su parte positiva a nivel de privacidad, se vuelve inmanejable o poco usable. Eso sin contar con que tenemos nuestros datos dispersos descontroladamente por cientos de servicios, perdiendo totalmente el control sobre ellos.

Para mejorar la usabilidad se han propuesto identidades federadas, usar los servicios digitales más utilizados como proveedores de identidad, usar certificados digitales de cliente y muchos otros mecanismos… con escaso éxito.

Por otro lado, los estados se han subido al carro de proporcionar servicios digitales a sus ciudadanos. El problema es que han ofrecido el servicio digital con los requisitos del servicio en papel, sin proporcionar la infraestructura digital necesaria para poder hacerlo. Y cuando se ha proporcionado ha sido un pequeño desastre, en general.

La falta de estándares para interoperar es otra de las razones de este caos en la identidad digital. Las autoridades tradicionales podrían poner cierto orden, pero no se han digitalizado por falta de esos estándares o interés. Lo que a su vez lleva a más caos y menos posibilidades de estandarización.

Es mucho más difícil presentar nuestras credenciales oficiales en el mundo digital que en el mundo físico

En el caso de que el servicio requiera almacenar nuestros datos entregamos una fotocopia o imagen de los mismos. A veces es necesario que un notario lo ratifique, procesos incómodos, lentos y caros. La identificación digital es mucho más segura, pero en el triángulo usabilidad-seguridad-funcionalidad, la usabilidad se ha visto mermada.

Los nuevos tiempos presionan para que nos pongamos de acuerdo en un estándar de gestión de la identidad. Uno que nos garantice control, privacidad, seguridad y transparencia. Un estándar que nos permita hacer lo mismo que hacemos en papel, pero mejor simplificando el acceso a los servicios comerciales y administraciones públicas.

Identidad autogestionada

El concepto de identidad se estudia desde muchas disciplinas: física, biología, psicología, sociología, mitología, economía, historia, literatura, tecnología, informática. La convergencia de distintas disciplinas ha determinado la evolución de la identidad. Internet nace de la convergencia de la informática con las comunicaciones. El teléfono inteligente o smartphone surge de la fusión del teléfono móvil con los ordenadores. La cadena de bloques o blockchain es resultado de la convergencia de la economía, la teoría de juegos, la criptografía e internet.

La evolución de la tecnología móvil, que nos permite llevar encima un ordenador conectado a internet permanentemente y la blockchain, hacen posible el concepto de Identidad Autogestionada: las personas pueden gestionar sus credenciales digitales en sus propios dispositivos, sin necesidad de terceros.

No se refiere a que dejen de existir los emisores de credenciales, los terceros, más bien al contrario. Las credenciales serán más valiosas cuando sean emitidas por un sujeto de confianza. Abre la puerta a que empresas, bancos, gobiernos, universidades y otros emitan credenciales digitales interoperables. El usuario puede proporcionar y probar digitalmente sus credenciales a otro sujeto sin que un emisor tenga que intervenir directamente.

Podemos tener la flexibilidad del papel, la seguridad del mundo digital y además ganar en privacidad, si lo hacemos bien.

También hace responsables a los usuarios de cómo gestionar las credenciales digitalmente: cómo almacenarlas, cómo cederlas, por cuanto tiempo, etc… Es el precio de tener el control de nuestros datos personales de identificación.

Transacciones de credenciales

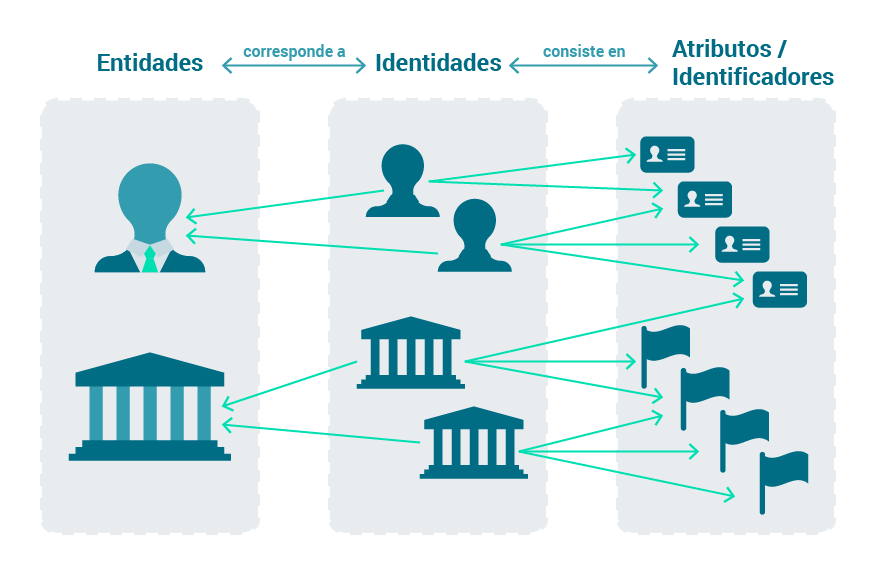

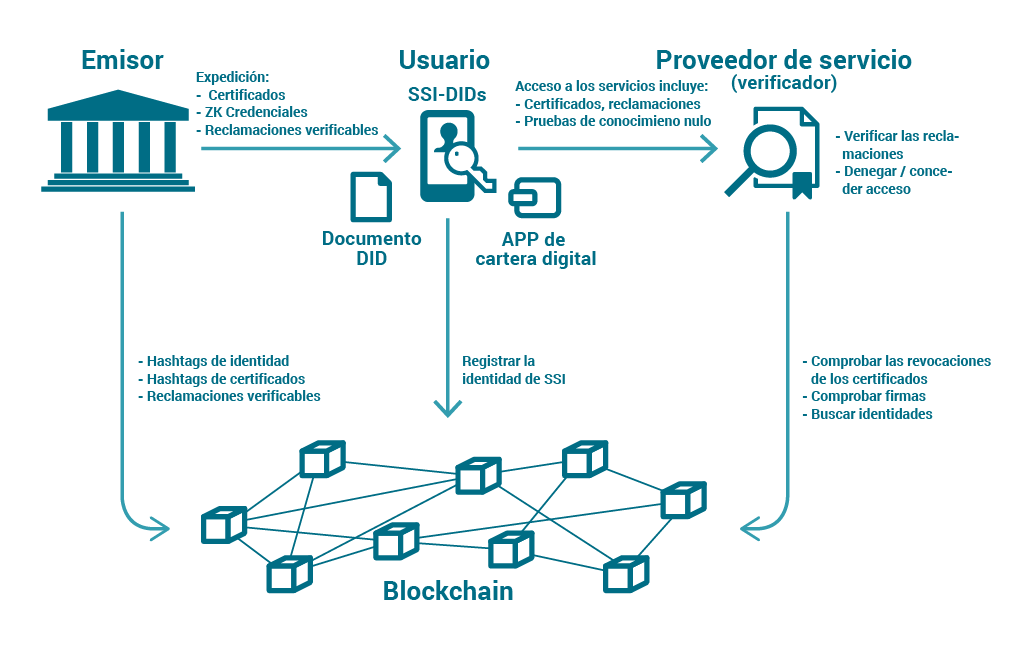

La Identidad Autogestionada es un concepto relativamente nuevo y está en pleno desarrollo y normalización. En general la arquitectura de la Identidad Autogestionada consta de emisores, titulares y verificadores de credenciales que utilizan un canal común descentralizado de intercambio de información.

Sólo el titular de la credencial establece comunicación directa con el emisor y el verificador. El emisor no establece un contacto directo con el verificador. Esto garantiza la privacidad, entre otras cosas, pero el verificador tiene que confiar en el emisor.

El sujeto debe dar la mínima información necesaria para realizar la operación. Para ello el sujeto dispone credenciales que muchas veces tienen más datos de los que el verificador necesita. Por ejemplo el sujeto titular puede tener una credencial con el nombre y apellidos y una dirección, pero el verificador sólo necesita el nombre.

Las credenciales utilizan un mecanismo de firmas agregadas, que permite enviar sólo parte de los datos mientras que el verificador puede validar la firma. Esto permite minimizar la interacción entre el titular y el emisor para proporcionar el mínimo número de afirmaciones de la credencial necesarias, aumentando la privacidad.

Además, es posible que el verificador requiera tan sólo comprobar una condición. Por ejemplo, podría querer saber si el sujeto es mayor de edad. Para ello el titular puede pedir la prueba a su emisor. Esto requiere interacción con el emisor. También pueden usar pruebas de conocimiento cero para demostrarlo .

En una prueba de conocimiento el verificador puede convencerse de que un sujeto es mayor de edad sin que el sujeto tenga que mostrar la edad que tiene y sin tener que mandar una prueba específica de la condición. Es decir, el emisor genera una credencial verificable sobre su edad que permite a un verificador comprobar si es mayor o menor que un valor de entrada, pero esa credencial no contiene la edad concreta. Está claro que iterativamente el verificador podría deducir la edad, pero ese es otro asunto que se puede mitigar poniendo límites.

La Identidad Autogestionada es un sistema genérico. Permite construir distintos tipos de sistemas de confianza. Puede contener un sistema de identidad jerarquizado ,similar a la infraestructura de clave pública, o uno basado en una red confianza. El usuario tiene la capacidad de decidir, hasta cierto punto, qué sistema usará, o si los combina.

La Identidad Autogestionada es una gestión de credenciales centrada en el usuario que crea ambiciosos casos de uso más allá de la identificación: autenticación, descubrimiento, comunicación segura, sistemas de pagos, sistema de firma…

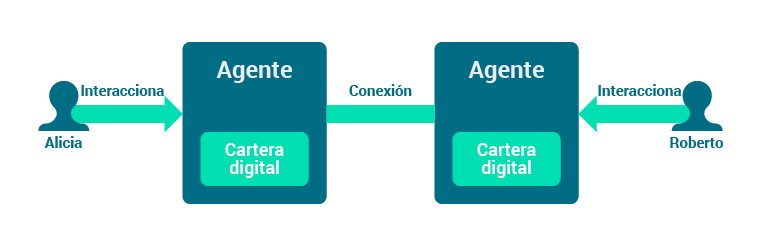

La cartera

De la misma forma que llevamos nuestro carnet de conducir en la cartera podemos llevar nuestras distintas credenciales digitales en un cartera digital. La Identidad Autogestionada fundamenta su seguridad en algo que sólo el usuario puede tener, una cartera digital (wallet). Esta cartera puede ser una aplicación de un teléfono inteligente. En ella guardamos todo tipo de credenciales digitales que se podrán compartir con otras carteras o servicios que implementen estándares y protocolos compatibles. Incluso podremos tener instalada la cartera en distintos dispositivos y mantenerla sincronizada.

Las funciones de una cartera digital son almacenar las credenciales, protegerlas y hacer que sean portables y fácilmente utilizables en todos los dispositivos del usuario.

Muchos dispositivos, en especial los móviles, tienen un chip seguro que permite almacenar claves que no pueden abandonar el dispositivo. Normalmente el acceso a las claves requiere de un factor biométrico adicional. Esto protege bastante bien las claves del robo digital. Pero si te roban o pierdes el teléfono habremos perdido todas nuestras credenciales.

La Identidad Autogestionada deberá establecer un estándar para las carteras digitales de credenciales: debe ser de propósito general, que permita almacenar las credenciales estándar, poder ser instalada en distintos dispositivos manteniéndose sincronizada, poder hacer exportaciones e importaciones de las claves y las credenciales, evitar ser identificable, poder trabajar con un agente digital… Al igual que podemos elegir qué navegador utilizar para surfear la red, deberíamos poder elegir una cartera digital para almacenar nuestras credenciales.

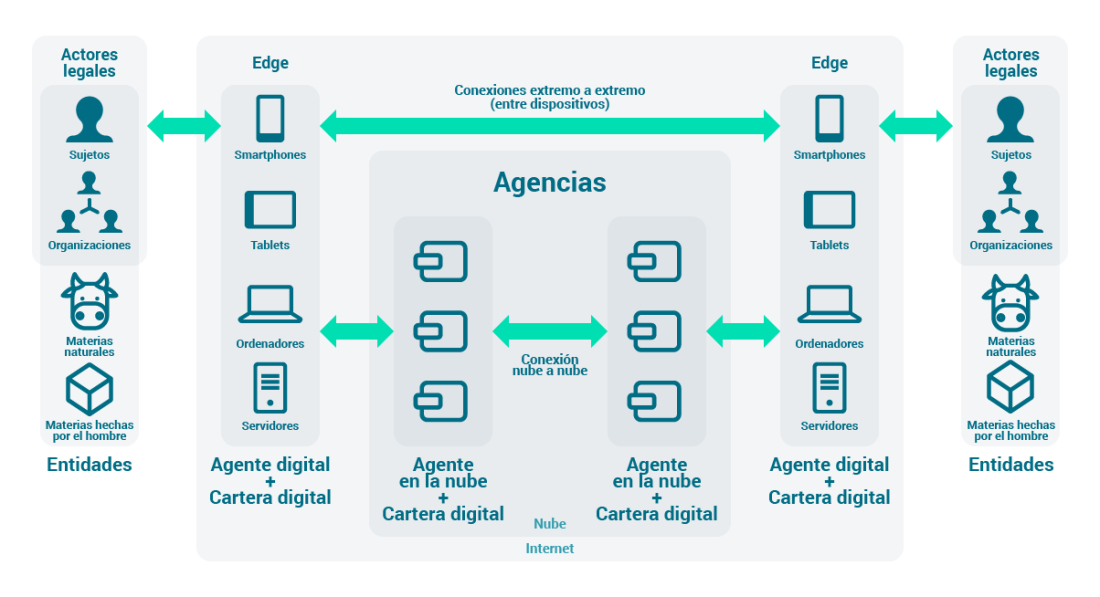

Los agentes

Para usar el protocolo de la Identidad Autogestionada, las carteras disponen de un agente digital. Se encarga de intercambiar credenciales mediante intercambio de mensajes seguros. Los agentes pueden estar en el propio dispositivo o en la nube.

Los agentes en la nube también se podrían encargar de almacenar y sincronizar los datos digitales de un usuario.

Las credenciales verificables

La especificación de credenciales verificables de la w3c es un estándar que define el Modelo de Datos de Credenciales Verificables. Esta especificación, todavía en desarrollo, describe un marco para la emisión, almacenamiento, presentación y verificación de credenciales en la web.

Cada credencial contiene una serie de afirmaciones emitidas por una autoridad sobre un sujeto y almacenada por un titular.

Las credenciales verificables automatizan la autenticación y autorización de usuarios.

Nombres descentralizados

Un nombre descentralizado es un identificador que permite localizar recursos, documentos, de una firma descentralizada y no censurable. Es algo parecido a Domain Name Service (DNS) que nos permite acceder a un sitio web mediante un nombre sencillo. Estos identificadores son parte fundamental para poder construir todo tipo de servicios, incluidos los de identidad. Ethereum Name Service (ENS) funciona sobre la red Ethereum, Unstoppable Domains sobre Ethereum ó Zilliqa, RNS sobre RSK e indirectamente sobre Bitcoin…

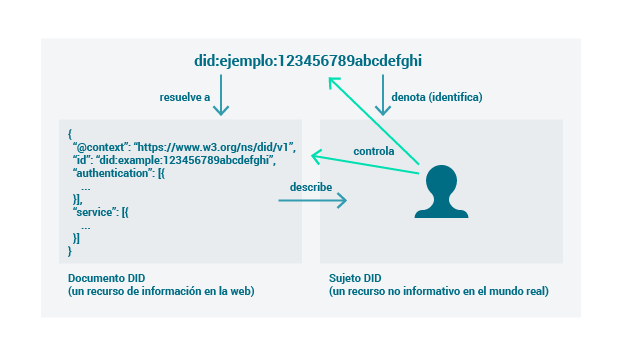

La w3c ha creado una especificación de identificadores descentralizados (DID). Muchos proyectos los utilizan como la estructura fundamental sobre la que se desarrolla técnicamente el concepto de Identidad Autogestionada. Es una dirección global única que da información sobre un sujeto. Es algo parecido a una dirección web. El identificador descentralizado identifica a un sujeto a través del documento que se obtiene del identificador, que describe al sujeto.

Un identificador descentralizado apunta a un documento estandarizado que como mínimo tiene información la clave pública que controla el identificador y un mecanismo para poder autenticar al sujeto. La clave privada se guardará en la cartera y permitirá al usuario actualizar y desactivar el documento.

Los identificadores descentralizados contienen un método que indica la red desde la que se puede obtener la información. Hay muchos métodos y cualquiera puede implementar el suyo propio. Los métodos están registrados en un registro de datos verificables.

El sistema de mensajería

Tener credenciales en tu cartera adquiere todo su potencial cuando, además, puedes intercambiarlas. TLS es un protocolo que permite establecer un canal de comunicación seguro entre dos puntos utilizando certificados digitales. Se puede usar la clave asimétrica, contenida en un identificador descentralizado, para establecer una comunicación con otro identificador. Será un canal de comunicación permanente (no censurable), privado, end-to-end, de confianza en el que podemos intercambiar las credenciales verificables.

Entre otras posibilidades, este tipo de comunicación permite a los agentes de la cartera interactuar de forma segura.

La cadena de bloques

La cadena de bloques (blockchain) es un registro, un tipo de libro mayor, y sistema de computación público inalterable, digital, global, distribuido, neutral, de confianza, consensuado por los participantes sin permiso. Es decir, permite realizar el registro público de eventos sin necesidad de un tercero. La computación se logra con contratos inteligentes, pequeñas aplicaciones que se ejecutan dentro de esta cadena de bloques. Es la pieza clave para construir una infraestructura segura, escalable y flexible de Identidad Autogestionada.

La blockchain es usada para almacenar identificadores descentralizados pero no los datos personales. Sería, entre otras cosas, un problema por las distintas regulaciones sobre protección de datos existentes. Además nos proporciona los eventos necesarios para conocer el cambio de estado de los identificadores descentralizados. Es el registro público en el que se confía.

¿Una solución global?

Europa reconoce la importancia de una identidad digital para todos. Tiene un Marco Europeo de Identidad Soberana (ESSIF, European Self-Sovereign Identity Framework) compatible con eIDAS usando el estándar de identificadores descentralizados definidos en el estándar de la W3C y la Infraestructura Europea de Servicios Blockchain (EBSI, European Blockchain Services Infrastructure). La Decentralized Identity Foundation (DIF) también está definiendo los estándares y casos de uso de la Identidad Autogestionada.

El éxito de la Identidad Autogestionada depende de que esté bien definida y su ámbito sea global.

¿Por qué no usar PKI?

Una duda razonable es plantearnos por qué no mejorar el sistema PKI que ya existe y tiene un propósito similar. Un certificado digital X.509 es una credencial que está autogestionada por el usuario y que no requiere de la interacción del emisor para ser usado. Utilizando las nuevas piezas tecnológicas que se nos ofrecen, tales como blockchain o Tor, se podrían resolver muchos problemas: de revocación, la falta de transparencia al no existir un registro público de los eventos de gestión de los certificados, los procesos de actualización de la información, la cadena de confianza exclusivamente jerárquica, la falta de confianza en el sistema…

Plantear una nueva infraestructura y protocolos desde cero, como propone la Identidad Autogestionada, que pueda incluir, por su diseño, a una tecnología como PKI, parece razonable. Sin embargo, no hay que olvidar que muchas de las razones que han impedido el uso sencillo de tecnologías basadas en PKI han sido las propias normativas legales, no la tecnología. Y los argumentos de esas normativas legales se repetirán en la Identidad Autogestionada… antes o después.

En concreto, los gobiernos serán los que publiquen listas de los emisores de credenciales confiables y qué tipos de credenciales podrán emitir así como restringir las posibilidades técnicas del sistema. Los verificadores podrán así saber en qué emisores confiar y qué credenciales aceptar de ellos. Exactamente lo mismo que ahora.

¿Cómo se está desarrollando la Identidad Autogestionada?

Existen muchas organizaciones que exploran soluciones de Identidad Autogestionada. Son plataformas experimentales, incompletas, menos escalables y donde los riesgos de seguridad son altos. Hay arquitecturas de código abierto y cerrado. Hay sistemas que utilizan blockchain genéricas permisionadas, no permisionadas, sus propias blockchain, pero también las hay que no utilizan blockchain… Unas siguen normativas, otras siguen sus propias reglas.

Muchas de las implementaciones actuales no son adecuadas para cumplir la promesa de una Identidad Autogestionada. Una tecnología tan sensible requiere de código abierto y un medio de comunicación que garantice la seguridad, privacidad y transparencia: una cadena de bloques pública no permisionada. Las plataformas que no usan blockchain tienen que proporcionar las ventajas de ésta de otra forma: privacidad de acceso, sin puntos de fallo único, no censurables… tarea difícil.

Las soluciones que usan blockchains permisionadas o privadas, nos permitirán o no participar en su plataforma según los criterios de una autoridad o grupo. Esto hace la red más débil, más hackeable, más censurable, menos transparente, menos descentralizada… y no cumple los requisitos para ser considerada Identidad Autogestionada.

La Identidad Autogestionada es interoperable, pero las especificaciones son tan abiertas que se vuelve prácticamente imposible implementar todos los mecanismos. Decenas de métodos de identificadores descentralizados, montones de mecanismos de firma y verificación complejos de implementar… Finalmente el uso determinará qué mecanismos han tenido éxito y cuáles no.

Seguridad

La cartera digital es un activo muy valioso difícil de implementar y usar. Con la Identidad Autogestionada acumularemos muchas credenciales digitales en un único punto aumentando el valor de un ataque. La probabilidad de reparar o mitigar los daños del ataque en el caso de que tenga éxito será baja. La única forma de hacerlo será revocando las credenciales y siendo reemitidas. Es posible automatizar este proceso utilizando mecanismo de copia de seguridad y recuperación y rotación de credenciales, pero no son los casos de uso en los que no se está centrando el desarrollo en estos momentos.

¿Y el resto de mis datos personales?

Si vamos a poner en manos del usuario la gestión de sus datos de identidad, ¿por qué no poner en sus manos el resto de sus datos? Las fotografías, vídeos, el historial médico, tus documentos, facturas, nóminas son datos personales que no deberían estar en manos de terceros.

Esta idea es la que desarrolla el proyecto Solid, una especificación que permite a las personas almacenar sus datos de forma segura en almacenes de datos descentralizados llamados Pods. Los pods son como servidores web personales seguros para los datos.

Algunos proyectos ya están combinando las ideas de Identidad Autogestionada con las ideas de Solid, que unidas al registro de evidencias en la blockchain respecto a las credenciales verificables y los pods distribuidos pueden ser una solución muy adecuada al problema de la identidad digital.

La reputación

La identidad construye una reputación y, por tanto, el valor de la identidad aumenta con el tiempo, con el uso, si la reputación es buena. La gestión de la reputación es extremadamente delicada. Por centrarnos en el asunto más evidente, existe un derecho, si es que es posible, al olvido, en muchas legislaciones, para permitir que la reputación cambie. En principio, la Identidad Autogestionada permitiría gestionar distintas reputaciones al igual que gestiona distintas identidades lo que minimizaría el problema. Otras soluciones son usar blockchains de tiempo limitado, con transacciones con testigo o usar transacciones inmutables pero datos mutables.

¿Sabemos lo que estamos haciendo?

Tenemos una tendencia especial a construir cosas y lanzarlas al mundo sin conocer de antemano las consecuencias que tendrán. Debemos plantearnos qué nos proporciona realmente la Identidad Autogestionada y verificar que detrás de ella no existan agendas ocultas. ¿En qué se convertirá, socialmente, una persona que no tenga identidades digitales?¿Servirá este control para solucionar el movimiento de personas o lo empeorará? ¿Qué supondrá un error de identidad, inmutable, en un sistema de Identidad Autogestionada? ¿Está realmente el sujeto en el centro del proceso de gestión de su propia identidad o depende absolutamente de las autoridades? ¿Contempla la realidad de la identidad humana en sus manifestaciones tradicionales y culturales o es otro ejemplo más de tecnología sesgada que trata de ser impuesta globalmente?

La mayor parte de las interacciones humanas no necesitan la identificación legal de los participantes. Tampoco requieren de un teléfono inteligente, y mucho menos de conectividad a internet. Pero los gobiernos, en general, no garantizan o proveen de estos elementos a sus ciudadanos de forma gratuita.

Volviendo a lo sencillo, uno de los aspectos a considerar más importantes es, precisamente, el objetivo que se busca: dejar en nuestras manos la gestión de las identidades, un acto legalmente muy valiente.

Por una parte, pese a que sea nuestra responsabilidad, raramente leemos con detalle las condiciones de uso, que aceptamos. Pasa algo similar con la política europea de consentimiento de cookies, que una gran mayoría acepta porque es más fácil que rechazarlas (¡o porque no saben que se pueden rechazar!). Igual que es generalizado no revisar los permisos concedidos a las aplicaciones que se instalan en los teléfonos inteligentes.

Por otro lado, los verificadores de credenciales también pueden extralimitarse con facilidad. Pueden pedir muchos más datos de los que se necesitan para dar el servicio, pero eximiéndose de la responsabilidad. Es el usuario el que los ha proporcionado voluntariamente. Ahora, por lo menos, es difícil obtener los datos personales de los usuarios. Entre otras cosas porque tener que escanear un documento de identidad para identificarse es tedioso. Pero me pregunto qué pasará cuando sólo sea necesario un tap en la pantalla de nuestro móvil para ceder esos datos… Dudo que nos paremos a revisar qué datos personales nos piden, con qué propósito, para cuanto tiempo, antes de aceptar cederlos.

En general son problemas de las normativas legales. El derecho no es compatible con la tecnología. O quizá el ser humano no es compatible ni con la tecnología, ni con el derecho…

Conclusión

Los mecanismos de identidad actuales son frágiles. Las identidades son cada vez más fácilmente falsificables, incluso las más complejas. Pero las leyes se sustentan sobre la identidad. Mientras las leyes se construyan en base a las identidades de las personas y no las personas en sí mismas estamos condenados a un futuro incierto. El ADN, o su huella, es, quizá, la única excepción. Pero será todo un reto técnico y social implementar tal mecanismo que necesitará mucha educación, transparencia y confianza.

Al igual que ha ocurrido con internet, y ya veremos si con el propio bitcoin, la idea de Identidad Autogestionada se está convirtiendo, incluso antes de ser realidad, en un componente más de ese futuro distópico, controlado por el comercio y los gobiernos, al que parecemos dirigirnos sin remedio. Donde las discriminaciones positivas, la falsa seguridad y apariencia de privacidad son el menor de los problemas…

…Y cuando todos tengamos una cartera digital en un chip bajo la piel pensaremos: “sería genial que la credenciales no sólo fueran verificables, sino inteligentes…” Estas credenciales inteligentes podrían demostrar distintos estados basados en la posición geográfica actual, los datos biométricos o cualquier otro dato del usuario… Así podríamos tener una credencial inteligente “pasaporte de vacuna”, que basándose en nuestra localización y el tipo y fecha de las vacunas que nos hayan suministrado, avisará directamente a las autoridades competentes para tomar medidas correctivas… o activará la cápsula subcutánea somnífera de inmovilización que todos llevaremos implantada por nuestra seguridad…

Al igual que ha ocurrido con internet, y ya veremos si con el propio bitcoin, la idea de Identidad Autogestionada se está convirtiendo, incluso antes de ser realidad, en un componente más de ese futuro distópico, controlado por el comercio y los gobiernos, al que parecemos dirigirnos sin remedio. Donde las discriminaciones positivas, la falsa seguridad y apariencia de privacidad son el menor de los problemas…

Necesitamos un sistema de identidad global, que garantice la seguridad, privacidad y estabilidad a largo plazo, que se adecue a las distintas tradiciones y culturas humanas de identidad.

David se enfrascó tanto en los ordenadores, que se le pasaban las noches programando de claro en claro, y los días de turbio en turbio, y así, del poco dormir y del mucho programar, se le secó el cerebro, de manera que vino a perder el juicio. Desde entonces está en el departamento de I+D+i de esPublico Tecnología...